Статья посвящена случаям, когда из-за беспечности пользователя оказывается зашифрована информация, хранящаяся на жестком диске его компьютера. Ситуация, мягко говоря не из приятных, когда в один прекрасный момент перестают открываться документы или фото, а вместо этого, к примеру появляется зловещая картинка гласящая, что "...мол ваши файлы зашифрованы и т.д. и т.п..."

Недавно в нашу организацию обратился заказчик с винчестером, с которого необходимо восстановить данные.

Пациент:

Hitachi HTS545050B9A300, емкостью 500Gb

Анамнез:

Клиент рассказал, что его HDD со временем стал медленнее и хуже работать, переустановки операционной системы помогали все меньше, и в конце-концов диск уже перестал позволять что-либо с собой сделать.

Задача восстановить информацию, а точнее семейный фотоархив с диска "D".

Оценка текущего состояния этого жесткого диска показала, что с ним обращались не очень аккуратно, чему свидетельствовало наличие в логах SMART огромного количества ошибок, возникших вследствии ударных нагрузок. Также пользовательский дефект-лист (G-List) был заполнен, что называется "под завязку". Также было выявлено неустойчивое чтение по головам 0 и 2 (всего головок у данной модели 4). Причем неустойчивые области чтения располагались преимущественно там, где нужные пользователю данные не располагались.

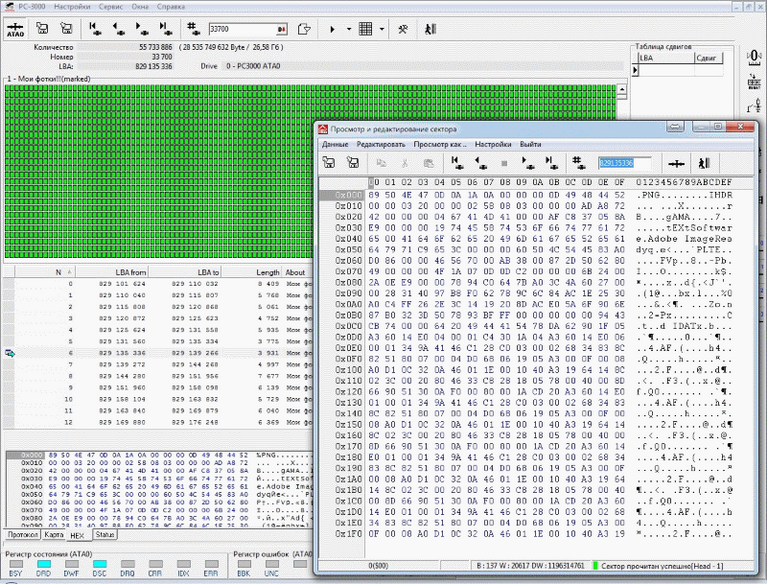

На первый взгляд вполне себе "классический кейс" с проблемной поверхностью и полудохлым БМГ. Отключив фоновые процессы обработки дефектов микромрограммой накопителя, я приступил к задаче. MFT нужного раздела была вычитана и где это было необходимо - реконструирована. Взгляду предстала вполне адекватная структура пользовательских данных. Дальше была построена карта цепочек нужных клиенту файлов. И необходимый массив был успешно вычитан (в том числе с использованием технологического режима чтения для полудохлых голов).

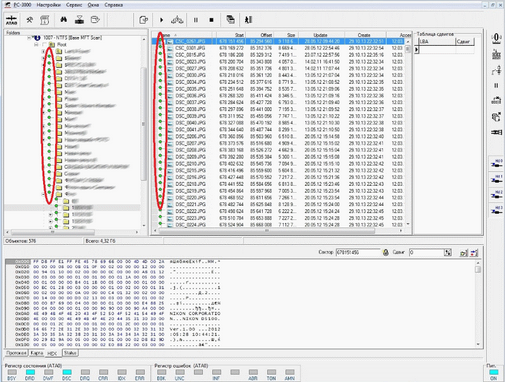

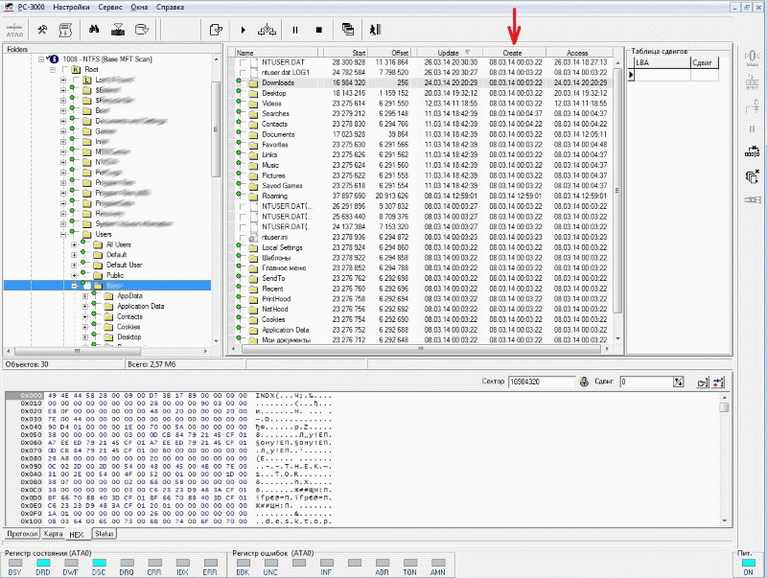

Для удобства в работе над заказом по восстановлению данных, в DE комплекса (DataExtractor) реализована возможность контроля заголовков файлов и папок. Проверка осуществляется по характерным сигнатурам заголовков и соответствию папок записям в MFT (Master File Table). Если проверка на корректность проходит успешно, то на объекте появляется зеленая отметка, что наглядно изображено на картинке справа.

Но в данном случае содержимое большинства каталогов было, с точки зрения комплекса, не корректным. Точнее сами папки и файлы в них находились на своих местах, имели правильный размер, но проверка заголовков говорила о том, что содержимое файла не соответствует его типу.

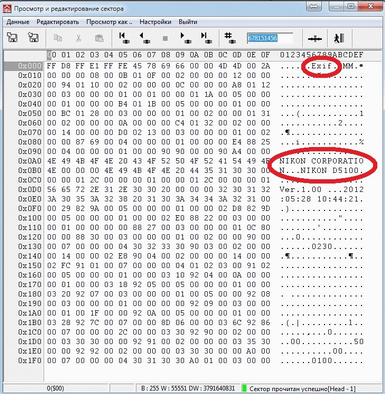

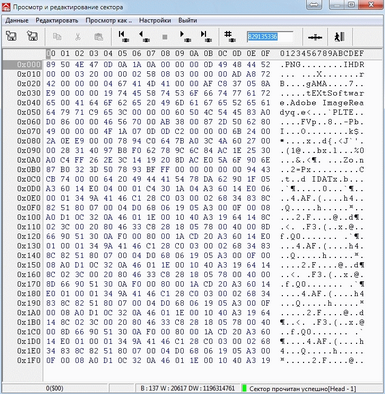

Ну что-ж... будем разбираться... Если заглянуть в первый сектор живого jpg-файла (фотографии), то можно увидеть характерные его признаки, вплоть до названия и модели камеры, при помощи которой снимок был сделан.

На левом скриншоте заголовок живой фотографии, (красным отмечены узнаваемые сигнатуры). На правом - заголовок некорректного файла, причем не лишенный осмысленного содержания...

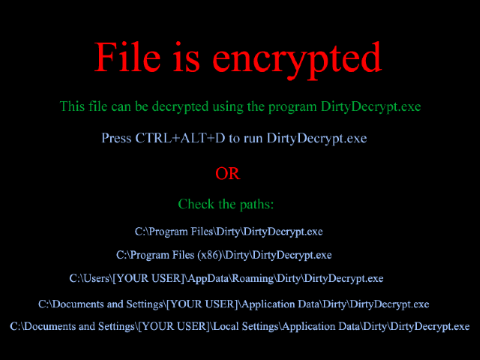

При просмотре любого такого файла открывается одно и то же изображение с таким вот содержимым...

Это недвусмысленно указывает на то, что здесь потрудился вирус-шифровальщик. Оценив масштабы бедствия - оставалось только развести руками... Основная папка с нужным содержимым была зверски изничтожена. Порядка 30Gb зашифрованных фотографий...

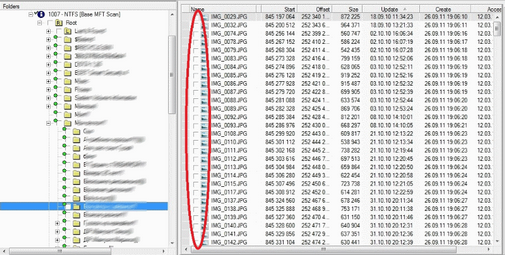

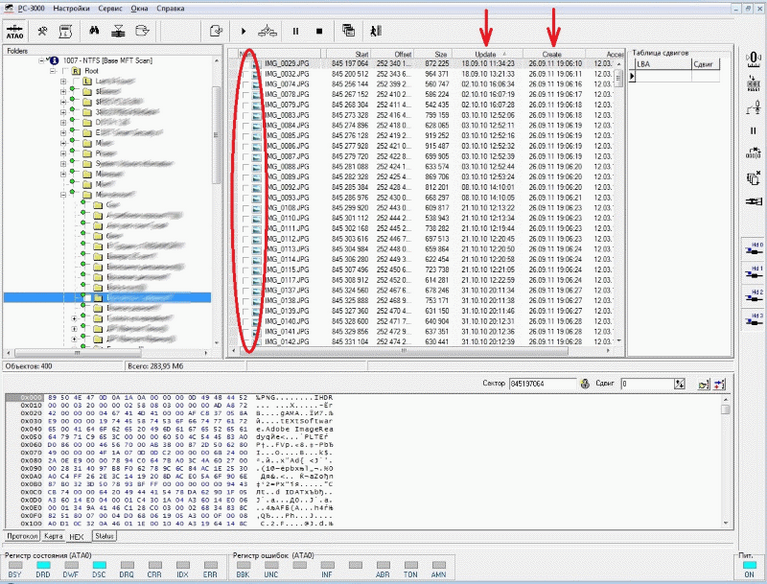

Значит вирус был активен очень продолжительное время. Такой объем зашифровать можно только за несколько месяцев, да еще и незаметно для пользователя. На изображении ниже можно увидеть динамику работы этого вредоноса. Дата создания всех файлов одинакова (правая стрелка), а вот дата изменения варьируется. Это говорит о том, что вирусу жилось довольно комфортно.

Расшифровка теоретически возможна, но при наличии хотя-бы тела этого вируса. Анализ системного раздела диска результа не принес, т.к. операционная система была явно переустановлена намного позже периода активности вируса. Это наглядно видно на папке профиля пользователя. И заказчик говорил о том, что ОС переустанавливалась несколько раз.

Вот так "классический кейс" плавно перешел в категорию по стоимости и срокам сравнимой с проектированием и постройкой космического челнока многоразового использования. Результат беспечности пользователя и пренебрежение элементарными правилами антивирусной защиты.

В заключении хочу дать несколько рекомендаций, чтобы потом не было мучительно больно:

Регулярно выполнять резервирование важных данных с контролем их целостности.

Использовать антивирусное программное обеспечение ДО появления возможных проблем, а не после их возникновения.

Но уж если пренебрегли элементарными правилами, то после обнаружения заражения, ни в коем случае не пытаться "лечить" шифровальщика и тем более не переустанавливать операционную систему, а сразу обратиться к нам за помощью.

Любое копирование, цитирование и публикация материалов (или их части) допускается только с разрешения администрации сайта и с обязательной ссылкой на источник.